La transformation digitale de nos économies, de nos sociétés et de nos moyens de production concerne également depuis quelques années les produits manufacturés de notre quotidien. IoT (Internet of things) et IIoT (Industrial Internet of Things) se comptent par milliard et nécessitent dès la fabrication, de provisionner les produits intelligents avec différents types de secrets et de certificats. Puis, en dehors de l’usine, assurer la supervision et la gestion du cycle de vie des certificats numériques déployés en masse. Après un bref rappel de la définition et du fonctionnement des IoT, nous détaillerons 6 cas d’usages de sécurité et une architecture type d’exploitation des IoT, PKI et solution CLM (Certificate Lifecycle Management).

Selon Cisco, des milliards d’appareils IoT sont déjà connectés, dont 75 milliards devraient arriver sur le marché IoT d’ici 2025. Avec ces nombres astronomiques d’objets connectés, la sécurisation des données collectées devient une nécessité pour se conformer aux différents normes et standards tel que le RGPD.

Le fonctionnement des IoT

Prenons un peu de hauteur pour commencer. Les IoT peuvent être des objets de notre quotidien : des tablettes, des smartphones, de l’électronique grand public mais également d’autres machines comme des véhicules, des moniteurs, des actionneurs ou des capteurs.

Ces objets physiques utilisent alors des technologies embarquées pour communiquer et interagir avec leurs composants internes ou externes. Par exemple pour ajuster une heure et une date.

Pour simplifier, aujourd’hui les appareils IoT sont classés en 3 catégories, selon leur capacité de calcul :

- Appareils complexes : ils peuvent utiliser les algorithmes cryptographiques conventionnels

- Passerelles : ils peuvent supporter tout type d’algorithmes cryptographiques

- Appareils légers : ils supportent des algorithmes cryptographiques légers (mais robustes)

Les IoT utilisent deux types de « moyen de transport » pour communiquer : Communication longue portée ou WAN (Wide Area Network) et Communication courte portée ou PAN (Personal Area Network)

| Communication longue portée ou WAN (Wide Area Network) : | Communication courte portée ou PAN (Personal Area Network) : |

|

|

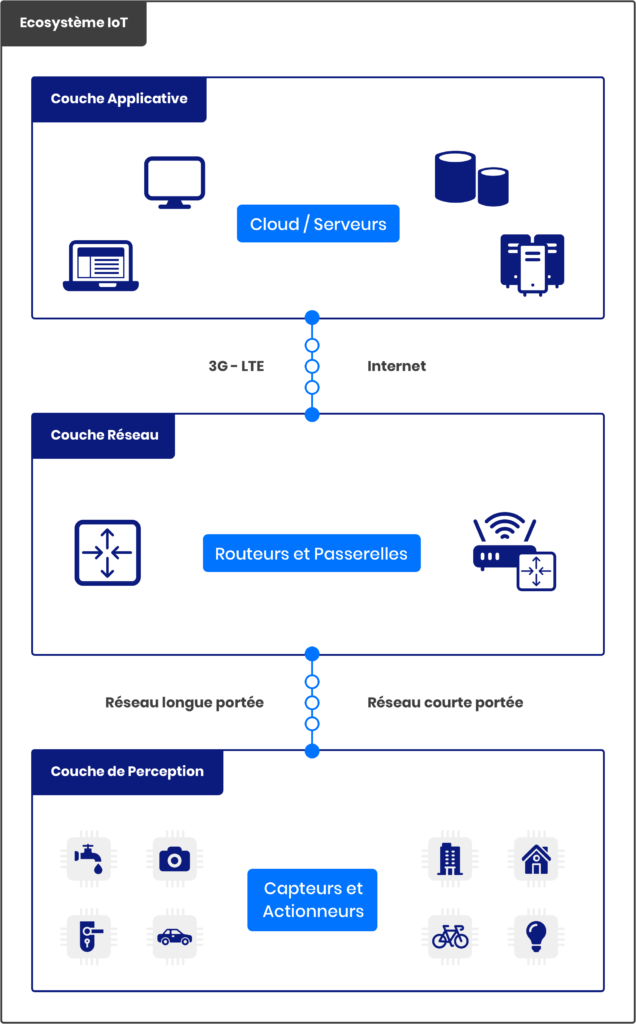

Voici un schéma illustrant l’écosystème IoT :

Sécurisez vos IoT : quels sont les cas d’usage les plus fréquents ?

Sécuriser les communications M2M

Les entités de l’écosystème IoT utilisent souvent deux mécanismes pour sécuriser les communications : Pre-Shared Keys et TLS.

Dans cet article, nous mettons l’accent sur le protocole TLS car ce dernier est plus robuste.

TLS et DTLS sont souvent utilisés par les passerelles et les appareils complexes pour chiffrer les données en transit.

Dans la plupart du temps, TLS et DTLS requièrent des certificats électroniques pour établir un canal de confiance entre deux entités. Les certificats électroniques permettent de prouver l’identité du serveur, dans le cas de TLS mutuel l’identité du client est aussi vérifiée par le serveur. Une fois les identités validées, les données sont chiffrées par une clé symétrique partagée entre les deux parties.

Sécuriser les mises à jour de vos IoT

Les mises à jour sont très importantes dans le cycle de vie de n’importe quel logiciel.

Un mécanisme de mise à jour non sécurisé représente un vecteur d’attaque très dangereux, car s’il est exploité, l’attaquant peut changer le fonctionnement du logiciel pour contrôler le comportement et les données des appareils.

Donc, les appareils doivent s’assurer que les mises à jour viennent de l’éditeur de logiciel et non pas d’un tiers se faisant passer pour lui. Pour résoudre ce problème, les éditeurs utilisent la signature de code pour prouver l’authenticité et l’intégrité des mises à jour.

La signature du code est simplement la mise en place d’une signature numérique sur un fichier, un programme, une mise à jour, exécutable afin de garantir l’authenticité et l’intégrité de ces derniers.

Secure boot & IoT

La plupart des appareils IoT sont placés dans des environnements hostiles, ils peuvent être sujets d’attaques physiques et logicielles. L’accès physique aux objets connectés permet aux attaquants de changer le chargeur de démarrage du système des appareils IoT pour injecter un code malicieux.

Secure boot permet de protéger contre ce type d’attaque, en permettant au micrologiciel des appareils de vérifier l’authenticité de la signature numérique présentée par le chargeur de démarrage.

Secure boot assure l’intégrité et l’authenticité du chargeur de démarrage.

Sécurisation des interfaces exposées de vos IoT

Le nombre d’objets connectés augmentent de plus en plus dans le monde afin d’offrir des services plus fiables, plus sûr et plus performants pour les consommateurs. L’accroissement d’objets connectés implique aussi beaucoup plus d’échanges de données, dans tous les secteurs, notamment industriel, agroalimentaire et médical. Il est clair que toutes les informations échangées ne présentent pas d’impacts ou de risques pour les consommateurs, toutefois certaines communications doivent absolument être protégées afin de garantir la confidentialité, l’intégrité et l’authenticité des données.

En effet, la provenance et l’authenticité des informations qui transitent entre objets connectés d’une part et fournisseurs de services de l’autre, doivent absolument être garanties. Plusieurs mécanismes existent afin d’adresser le problème. La solution la plus répandue et la plus commune se base sur l’utilisation de certificats numériques quand c’est possible.

L’utilisation de certificats numérique, bien qu’elle nécessite des opérations parfois considérées comme chronophages (déploiement du certificat, renouvellement, monitoring du parc…), semble être le moyen le plus simple et le plus efficace pour assurer un échange sécurisé.

La signature de log au sein de vos IoT

Tout système se doit de présenter, peu importe la forme, l’historique de tous les événements ayant eu lieu en précisant bien évidemment la date et l’heure pour chacun et en conservant l’ordre chronologique. Cette liste d’évènements, appelée aussi parfois journal d’évènements, piste d’audit ou tout simplement log (en anglais), offre plusieurs avantages indispensables. En effet, les logs ont pour principal objectif, de mettre à disposition un moyen pour analyser pas à pas l’activité interne du système et ses interactions avec son environnement à des fins d’audit par exemple.

Au vu de l’importance de la journalisation, il est important d’avoir des mécanismes qui protègent le contenu des journaux contre d’éventuelles altérations volontaires commises par des acteurs malveillants.

La signature électronique est un mécanisme conçu pour ce type de besoin, l’objectif étant en effet de garantir l’intégrité des journaux d’évènements afin d’avoir une trace fiable sur laquelle les équipes techniques peuvent se baser pour maintenir un système.

Sécuriser les accès Remote de la maintenance de vos IoT

Les équipements réseaux IoT requièrent une maintenance régulière : mises à jour, correction de bugs, correctifs de vulnérabilités … etc.

Les maintenances sont régulièrement effectuées à distance surtout pour les équipements complexes et les passerelles IoT.

Les appareils permettant l’accès à distance doivent authentifier chaque connexion pour empêcher tout accès non autorisé.

Les méthodes traditionnelles d’authentification reposent sur les mots de passe. L’authentification par un identifiant et un mot de passe peut présenter plusieurs types de vulnérabilités tels que : stockage des mots de passe en clair, utilisation des mécanismes d’hachage obsolètes …

Les méthodes modernes d’authentification telles que l’authentification par clés publiques et par certificats électroniques reposent souvent sur la cryptographie asymétrique.

L’utilisation des certificats pour authentifier les connexions sur un appareil est la méthode la plus robuste et sécurisée, car un certificat fait le lien entre l’identité d’une entité et une clé publique unique.

Ce lien entre l’identité et la clé publique est établi grâce à une structure de confiance appelée « Infrastructure à clés publiques ».

Maîtriser le cycle de vie de vos certificats numériques pour garantir la sécurité de vos IoT

Pourquoi un outil CLM (Certificate Lifecycle Management) est indispensable pour sécuriser vos IoT ?

L’entreprise doit maintenir la cohérence de son infrastructure de confiance : AC, PKI, HSM, processus de signature, de mise à jour, entre le site de production et les produits.

Une politique de certification doit permettre au travers d’une solution #CLM de provisionner en amont de la chaine les secrets et certificats nécessaires et créer les identités des différents IoT. La solution #CLM va s’adapter au process de fabrication pour déployer ces certificats et assurer ensuite leur supervision pendant la durée de vie de l’IoT.

C’est à ce moment là qu’interviennent les solutions de CLM (Certificate Lifecycle management). Elles permettent d’automatiser la gestion du cycle de vie des certificats utilisés au sein d’une infrastructure ou un écosystème.

Par conséquent un outil de CLM réduit les pannes et incidents liés aux certificats, de plus il élimine les erreurs liées aux interventions humaines. Enfin, elles fournissent une agilité cryptographique pour encourager la prise en charge et l’adaptation rapide de nouveaux algorithmes cryptographiques sans apporter de modifications significatives à l’infrastructure.

BerryCert, le chef d’orchestre des certificats numériques sécurise vos IoT

BerryCert, un outil CLM édité par Digitalberry, est intégré avec les PKI et les HSM de référence du marché : EJBCA (Primekey), nShield Connect (EnTrust) ou encore de signature comme SignServer (Primekey). Son SDK permet de faire des développements et des connecteurs spécifiques à chaque environnement de production. Avec BerryCert, vous automatisez la gestion du cycle de vie de vos certificats numériques. Toutes les informations de vos certificats numériques sont centralisées, vous maîtrisez ainsi leur volume, leur provenance, leurs usages, ect. BerryCert offre une cartographie complète des certificats. De plus, il permet d’uniformiser les processus de demandes, renouvellement, déploiement et révocation de certificats.

BerryCert est un outil permet d’adresser la production massive de certificats numériques :

- Déployer un grand nombre d’objets connectés en toute sécurité,

- Assurer la conformité aux différents standards et normes

- Fournir une crypto agilité à l’infrastructure

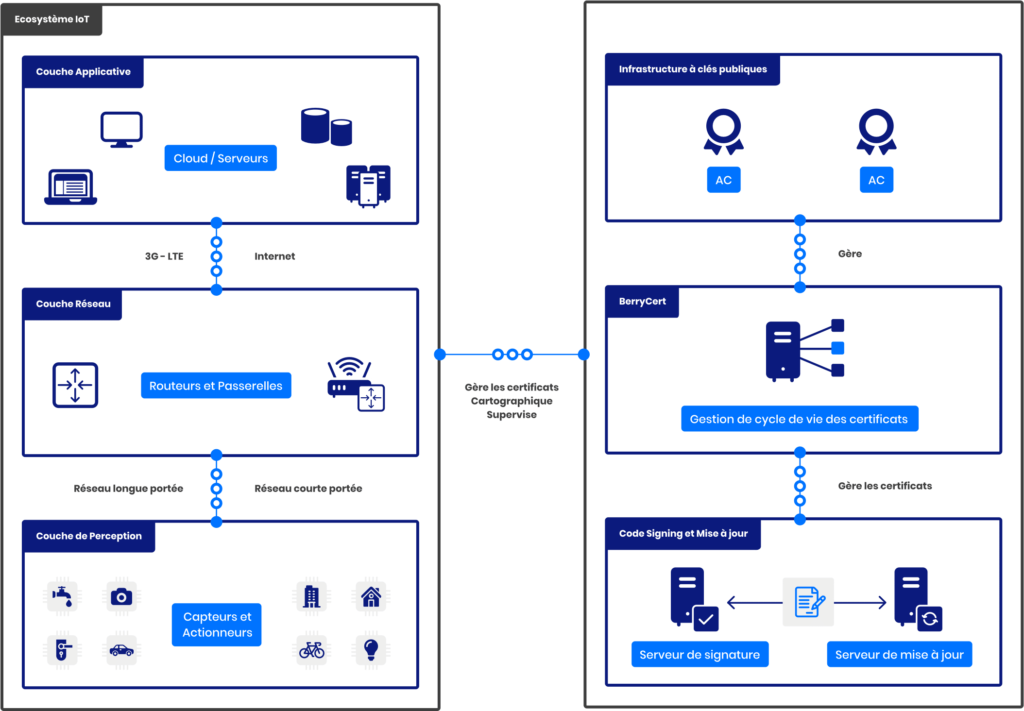

Fonctionnement de BerryCert dans un écosystème IoT :

Gestion des clés USB de sécurité : le nouvel enjeu de la MFA

L’authentification multi-facteurs (MFA) devient progressivement la norme, pour renforcer la sécurité, être conforme aux exigences réglementaires ou répondre à des contraintes opérationnelles....

Migration cloud : quels impacts sur vos certificats numériques ?

La migration vers le cloud de tout ou partie d’un système d’information est aujourd’hui un projet généralement bien maîtrisé, au sens fonctionnel et technique. Souvent sous-estimés, les impacts des...

Réduction de la durée de vie des certificats numériques et RGS : nouveau casse-tête ?

Face à des certificats numériques à la durée de vie de plus en plus courte, le secteur public et certaines entreprises soumises au référentiel général de sécurité (RGS) sont confrontées au double...